Veeam 关键漏洞警报:立即更新以确保安全

关键要点

- Veeam于12月3日发布了对VSPC的两个漏洞的补丁,其中一个为关键性9.9漏洞。

- 该漏洞可能导致黑客在VSPC服务器上进行远程代码执行(RCE) 。

- 受影响的版本包括VSPC 8.1.0.21377及所有早期版本,补丁已发布在8.1.0.21999中。

- 安全专家建议立即修补漏洞,以减少潜在风险。

Veeam在其中披露,目前没有缓解措施,唯一的解决方案是安全团队将VSPC升级到最新版本。此次发现的两个漏洞影响VSPCConsole 8.1.0.21377及其早期的7和8版本,建议用户尽快升级至8.1.0.21999来修复这些问题。

漏洞详细信息

漏洞编号 | 严重性等级 | 影响 | 描述

—|—|—|—

CVE-2024-42448 | 关键 | VSPC服务器 | 允许远程代码执行(RCE)

CVE-2024-42449 | 高 | VSPC服务器 | 可能泄露NTLM哈希及删除文件

关于CVE-2024-42448,安全专家们指出这一漏洞极其严重,因为它可能导致RCE,进而让攻击者完全控制受影响的系统。安全团队的研究员MayureshDani表示,该漏洞会对系统的完整性、可用性和保密性造成严重影响,威胁客户数据和备份相关的过程。

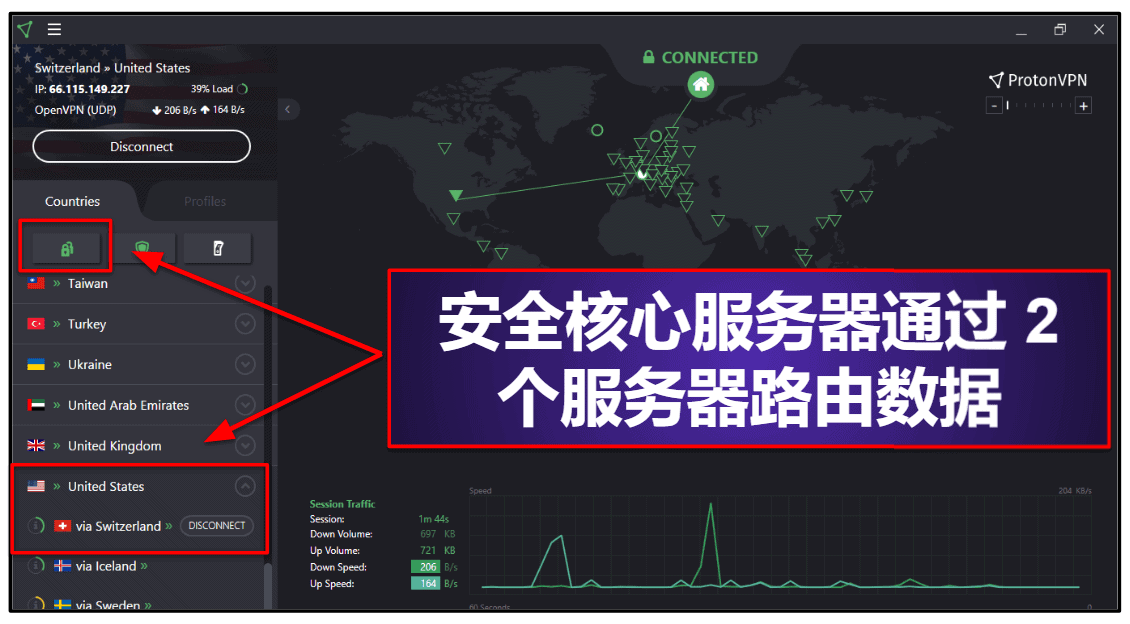

“VSPC允许服务提供商监控客户备份,管理恢复操作和集中备份管理,”Dani解释说。此外,CVE-2024-42449漏洞同样重要,它可能让攻击者提取VSPC服务器服务账户的NTLM哈希,并删除服务器上的任意文件。攻击者可以利用这些哈希在系统内提权,这一战术在初始访问代理中常见。

“很多组织依靠这些服务提供商增强灾难恢复能力,因此,漏洞整改的连锁反应是显而易见的,”Dani补充道。

防范措施与建议

Eric Schwake,Salt Security的网络安全战略总监,指出VSPC中的关键漏洞对使用该软件的组织构成了重大风险。基于9.9的CVSS评分,

Schwake表示,这一漏洞可能使攻击者获取对系统的完全控制权并危害敏感数据。

“安全团队应立即优先修补其VSPC部署以降低此风险,”

Schwake建议。此外,此事件突显了保护API的重要性,这些API常用于管理和交互备份及恢复解决方案。组织应确保其API安全策略包括强有力的身份验证、授权及持续监控,以防止未授权访问,保护免受潜在攻击。

Opus Security的联合创始人兼首席执行官MenyHar指出,尽管CVSS评分为9.9非常严重,但这样的情况并不罕见。许多组织面临成千上万的高风险漏洞。Har表示,单凭CVSS评分进行优先级排序可能会让团队感到不堪重负,因为他们往往没有时间和资源去解决每一个高严重性的问题。

有效的优先级排序需要额外的上下文,团队需要提出以下问题:资产是否暴露?漏洞是否正在被积极利用?其利用是否会对业务产生实际影响?

“在许多情况下,高CVSS漏洞在实践中可能被视为低优先级,例如,一个不可访问的测试环境中的RCE漏洞,”Har解释道。“这就是为什么组织正在采用更智能的多层优先级框架,以集中精力关注真正重要的漏洞,并使其能够及时处理重要漏洞。”